Sicherheitslücke bei der GEMA bleibt weiter offen

Wie die Kollegen bei gulli bereits berichtet haben, gibt es aktuell wieder mal ein Sicherheitsproblem bei den Webseiten der GEMA. Bei gulli möchte man aus Sicherheitsgründen zwar derzeit nicht näher auf die Problematik eingehen. Ich persönlich denke aber, dass es genug Zeit gab, das Problem zu beseitigen. Die Schwachstelle ist weiter offen und wird sicherlich auch noch länger offen sein. Denn die IT-Abteilung der GEMA bekommt es scheinbar in diesem Jahrhundert nicht mehr gebacken. ...

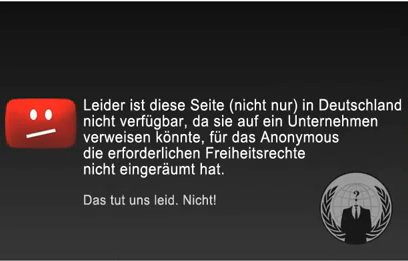

Erst im vergangenen Jahr wurde die GEMA nicht nur wegen ihrer altmodischen Behandlungsweise von Urheberrechten bekannt, sondern musste einen gewaltigen Schlag aus der Netz-Szene einstecken. Durch Sicherheitsmängel des Servers bzw. der verwendeten Webanwendung/en war es einer Hackergruppe namens AnonyPwnies (auf die ich in einem späteren Beitrag nochmal sehr negativ zurückkommen werde) möglich, die Website der GEMA zu manipulieren und die eigentliche Seite auf eine präparierte Website weiterzuleiten, welche eine Art Gegenzug zur Urheberrechts- bzw. Verwertungsrechts-Warnung bei YouTube darstellte. Offenbar war dies für die GEMA aber nicht ausreichend Grund, sich die Sicherheitsproblematik auf den eigenen Systemen einmal näher anzusehen.

(Wir erinnern uns an den 22.08.2011)

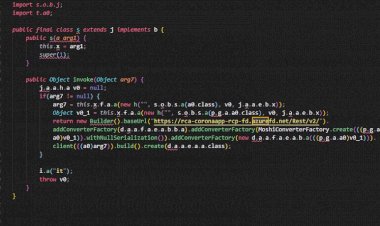

Vor etwa einem Monat erreichte mich eine Mail mit dem Hinweis auf eine kritische Sicherheitslücke bei der GEMA, die zum Zugriff auf Inhalte der Datenbank dienen könnte. Zwar hat man bereits mit den Betreibern Kontakt aufgenommen (ich würde über die Konversation informiert), jedoch stieß man bei der GEMA nicht gerade auf Kompetenzen, die ausreichend gewesen wären, um das Problem aus der Welt zu schaffen. Ich habe mir die Schwachstelle dann selbst einmal angesehen, um das Sicherheitsproblem nachvollziehen und die Betreiber ebenfalls mit Infos versorgen zu können.

Kurz nach dem Hinweis und meiner eigenen Nachkontrolle, habe ich den Verantwortlichen bei der GEMA ebenfalls eine Warnmeldung, zusammen mit einem Proof of Concept zukommen lassen, um das Problem zu verdeutlichen und die Dringlichkeit der Angelegenheit zu unterstreichen. Leider - und dafür habe ich nur wenig bis gar kein Verständnis - blieb mein Hinweis mit Bitte um Rückantwort bis zum heutigen Tag unbeantwortet.

Eigentlich sollte man erwarten, dass die Verantwortlichen bzw. Ansprechpartner bei der GEMA die Hinweise direkt an die Technik weiterleiten und man dann den direkten Kontakt mit der IT-Abteilung aufsuchen könnte. Stattdessen aber blieb es von Seiten der Hinweisgeber lediglich beim Kontakt mit den eher wenig (technisch) kompetenten Ansprechpartnern.

Wie ich erfahren habe, wurden die sicherheitsrelevanten Hinweise an die IT der GEMA weitergeleitet, jedoch war man dort nich fähig, die SQL Injection Schwachstelle zu beseitigen. Nein, man hat es nichtmal geschafft, diese überhaupt nachzuvollziehen. Wie dies möglich ist, ist mir persönlich schleierhaft, denn die verantwortlichen Parameter - welche allein schon ausreichend sind, um die Lücke zu schließen, ohne diese überhaupt selbst überprüft zu haben - wurden bei den Sicherheitshinweisen mitgeteilt. Von der GEMA heißt es: "Die Kollegen fahnden noch einmal mit Hochdruck nach der Lücke. Wir halten Sie auf dem Laufenden." Na, wozu wollen die nach der Lücke fahnden und vorallem wie lange noch? Es gibt doch ein PoC mit detaillierten Informationen. Da braucht man nicht fahnden, da muss man handeln und die bekannte Lücke dicht machen! Das sollte dann doch sicherlich keine 4 Wochen und länger dauern.

So wie es aussieht, hat man bei der GEMA aus den vergangenen Monaten nicht viel gelernt. Offenbar wurden weder ausführliche Sicherheitstests der eigenen Systeme angestellt, noch ausreichend kompetentes Personal rekrutiert. Ich möchte damit nicht sagen, dass bei der GEMA keine intelligenten Menschen sitzen, nein. Es scheint aber das technische Verständnis - grundlegendes Wissen zur Sicherheit in der Informationstechnik - zu fehlen. Andernfalls wäre es binnen kürzester Zeit möglich gewesen, die Schwachstelle bei der GEMA zu beseitigen. Für einen "Wissenden" wäre es eine Sache von 5 Minuten (wenn überhaupt), die verantwortlichen Parameter vor einer Manipulation zu schützen.

Nun fragt man sich, wie das Spiel weitergehen soll. Es steht weiterhin offen, Kontakt mit den jeweiligen Hinweisgebern - auch mir persönlich - aufzunehmen. Vielleicht wäre dies eine ganz brilliante Idee. So könnte man eventuell noch in diesem Jahr einer Beseitigung des Sicherheitsmangels entgegensehen.

Update 22.03.2012:

Leider komme ich erst jetzt dazu, das Update zu schreiben. Die GEMA Generaldirektion München hat sich hier am Dienstag per Mail gemeldet: "...dank Ihrem Hinweis ist es uns gelungen, die Lücke zu schließen bevor sie für einen Angriff genutzt werden konnte. Ich möchte Ihnen für die Informationen danken...". Nach einer kurzen Kontrolle konnte der Angriff nicht mehr durchgeführt werden. Ich gehe also davon aus, dass man die Lücke tatsächlich schließen konnte. Mal sehen, ob man nun doch noch aus der Vergangenheit gelernt und ausführliche Sicherheitstests für die Zukunft bereits eingeplant hat. Wie lange das Ganze nun gedauert hat, ist allerdings schon ein starkes Stück. Da kann man von Glück reden, dass (womöglich) nicht mehr passiert ist.