Hacker nutzen Schwachstelle bei WEB.DE

Immer wieder muss ich feststellen, dass gerade größere Internetportale meist gravierende Sicherheitsmängel aufweisen. Nun wurde ich auf ein Sicherheitsproblem bei WEB.DE aufmerksam, welches aktiv von Hackern und Spammern genutzt wird, um Malware zu verbreiten oder auf betrügerische Websites zu leiten. In der Vergangenheit wurden bereits bei GMX, diversen Banken und Nachrichtenportalen, ähnliche Schwachstellen aufgedeckt, die es einem Angreifer erlauben, das Vertrauen...

... der Besucher in die Domain auszunutzen, um eigene, individuelle Weiterleitungen einzurichten, die anschließend auf fremde Inhalte leiten. Bei WEB.DE liegt diese Schwachstelle direkt in der Redirect-Funktion, die einen Besucher bei Aufruf, auf eine zuvor festgelegte, externe oder interne Seite weiterleitet. Der User sieht nicht gleich, dass es sich um eine externe Seite handelt. Meist wird in der Browserzeile bzw. in der "Link-Vorschau", eine stark abgekürzte URL angezeigt. Aus diesem Grund würden User zunächst ohne viel Achtsamkeit auf den Link klicken, der zuvor von einem Angreifer gesetzt wurde. Der Benutzer wird zunächst nicht merken, dass er sich nach dem Anklicken des Links, auf einer völlig anderen Seite befindet.

Hier ein Beispiel, wie ein Angreifer die Schwachstelle aktiv ausnutzen könnte:

Einfache Weiterleitung auf eine beliebige, externe Website (hier Sicherheit-Online.org)

Möglicher Angriff mit Malware (Hier ein ungefährlicher Testvirus)

Wie gefährlich eine derartige Schwachstelle - die im Prinzip nicht als kritisch eingestuft wird, da es sich um keinen direkten Angriff auf den Server handelt - sein kann, erfährt man, wenn man sich einmal bei Facebook umsieht. Ich selbst bin über Facebook auf die Schwachstelle bei WEB.DE gestoßen und musste feststellen, dass die Problemstelle alleine über Facebook in vielen Tausend Fällen zu Verbreitung von Malware genutzt wurde.

Hier ein Beispiel, wie Facebook-Nutzer auf die manipulierte URL gelockt werden:

Klickt der Benutzer auf das vermeintliche Video, welches auf den ersten Blick bei WEB.DE liegt, gelangt er auf eine manipulierte Seite, die entweder Schwachstellen im Webbrowser nutzt, um Viren & Trojaner auf das System zu schleusen oder ganz einfach zur Eingabe von persönlichen Daten auffordert, welche anschließend für illegale Aktititäten missbraucht werden. In der Regel wird der Nutzer aufgefordert, zunächst auf den "Like-Button" zu klicken, bevor er das Video sehen oder am Gewinnspiel teilnehmen kann (es gibt unzählige Varianten derartiger Angriffe). Durch das "Like" des Benutzers, wird nicht nur er selbst auf der Folgeseite infiziert, sondern die Website postet automatisch einen weiteren "Lock-Eintrag" im Benutzerprofil bzw. der Statusleiste des Users, womit dann sämtliche Freunde ebenfalls in die Falle gelockt werden.

Wie kann man sich davor schützen?

Nun, grundsätzlich kann man nie zu 100 Prozent sicher sein, dass sich auf der Zielseite kein schädlicher Code befindet. Gerade bei Facebook ist Spam, Betrug und Malware das tägliche Brot. Mehrere Tausend User werden täglich durch derartige Fakes in die Falle gelockt. Man sollte grundsätzlich nicht auf jeden Mist klicken, der bei Freunden im Profil bzw. Status steht. Viele Leute da draußen wissen garnicht, was sie mit einem neugierigen Blick so alles anrichten können. Gerade wenn man sich nicht sicher ist oder die Botschaft im Status extrem neugierig macht, sollte man am besten die Finger still halten. Das Gleiche gilt im Übrigen auch für Anwendungen/Apps bei Facebook. Ich habe schon hunderte Seiten bei Facebook aufgedeckt, die heimlich still und leise Malware verteilen, ohne dass es die Leute bemerken.

Update I - Eine Schwachstelle kommt selten alleine:

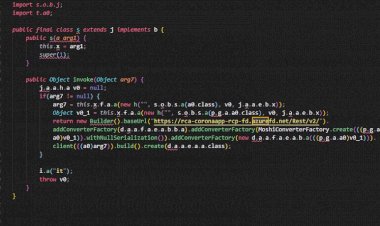

Vor wenigen Minuten bin ich auf eine weitere Schwachstelle bei WEB.DE gestoßen, welche das Einschleusen von Code über manipulierte Parameter erlaubt. Betroffen ist die Suchfunktion - eines der Herzstücke - welche nur unzureichend abgesichert wurde. Über manipulierte Parameter kann in den Programmcode eingegriffen bzw. die Ausgabe der Website verändert werden. So lassen sich externe Seiten und Dateien direkt in die Website unter WEB.DE einschleusen. Das Ganze ist dann noch eine ganze Nummer gefährlicher, da der User keine Anzeichen einer manipulierten Website erkennen könnte. Ein Angreifer könnte so, gezielt Spähangriffe ausführen, Informationen aus dem Browser "stehlen" oder ggf. über Sicherheitslücken im verwendeten Webbrowser, die Kontrolle über den PC des Benutzers erreichen.

Nein, es war noch nichteinmal recht "tricky" - innerhalb von 1-2 Minuten war die Lücke bereits auf meiner Mattscheibe. Dass gerade die Suchfunktion von WEB.DE bzw. ja eigentlich Google, derartige Schwachstellen aufweist, lässt mich schon ein wenig schmunzeln. Bereits ein paar kleine Eingriffe in den Programmcode würden ausreichen, um diese Lücke zu beseitigen. Bei einem sogenannten "Pentest" müsste die Schwachstelle übrigens auffallen. Ich gehe also einmal davon aus, dass man das Portal WEB.DE nicht ausreichend auf mögliche Sicherheitslücken überprüft hat.

Um die User zu schützen, möchte ich zunächst keine Details über die vor wenigen Minuten bekannt gewordene Sicherheitslücke, veröffentlichen. Ich denke, dass dies nachvollziehbar ist. Die Betreiber sollen ausreichend Gelegenheit haben, die Schwachstelle zu beseitigen. Ich werde aber an dieser Stelle über das weitere Vorgehen berichten.

Update II 24.01.2012 - Auch GMX ist betroffen:

Nachdem GMX offensichtlich die gleichen Systeme für die eigenen Dienste nutzt, bin ich auch einmal bei GMX auf die Suche gegangen und konnte exakt das gleiche Problem auch bei GMX bestätigen. Auch beim E-Mail Anbieter GMX können externe Dateien in die Website eingeschleust werden. Angreifer könnten dies gezielt für Phishing-Attacken nutzen. Die Betreiber wurden ebenfalls über die Problematik informiert. Ich warte nun auf eine Rückmeldung. WEB.DE hat bisher leider nicht reagiert.

Update III 24.01.2012 - Erste Reaktionen:

Nachdem der Beitrag für Aufsehen sorgte, hat man - zumindest bei WEB.DE - teilweise reagiert. Die verantwortlichen Dienste für die Redirect-Problematik wurden zunächst abgeschalten. Nach Angaben der 1&1 Pressestelle, arbeiten die Sicherheitsexperten dort an einer Beseitigung der Schwachstellen. Die andere Schwachstelle, welche WEB.DE und auch GMX betrifft, ist weiterhin unberührt, sowie aktiv ausnutzbar. Etwas traurig und verwirrend ist die Tatsache, dass die Betreiber bisher keinen Kontakt mit mir persönlich aufgenommen haben. Statt mich direkt anzusprechen und Details zu hinterfragen, reagierte man auf den Beitrag bei gulli und suchte den Kontakt mit Dritten. Da ich über dieses Vorgehen bzw. den E-Mail Verkehr und auch die zum Teil falschen Behauptungen seitens der Betreiber (1&1), informiert wurde, habe ich die Chance genutzt und dem netten Herren aus der Pressestelle (1&1) meine Meinung zugesandt. Bisher keine Reaktion mehr.

Update IV 27.01.2012 - Probleme beseitigt

Die aufgedeckten Schwachstellen bei WEB.DE und GMX wurden offenbar beseitigt. Bereits gestern Nachmittag war die Problematik in ihrer Form nicht mehr vorhanden. Das Problem mit der Redirect-Funktion wurde durch das Abschalten der Dienste zunächst außer Kraft gesetzt. Eine ausführliche Nachkontrolle bezüglich der Schwachstellen in der Suchfunktion, fand aber bisher - zumindest von meiner Seite aus - nicht statt. Ich habe gestern mit der Pressestelle von 1&1 telefoniert und die Angelegenheit nochmal mit dem zuständigen Pressereferenten besprochen. Zunächst entschuldigte man sich mehrmals bei mir, für die gegenüber Dritten (Presseanfragen) dargestellte Behauptung, ich hätte keinen Kontakt mit den Betreibern aufgenommen bzw. keine Hinweise übersandt. Die Aussage war schlichtweg falsch und das hatte ich auch klar und deutlich mitgeteilt. Es stellte sich heraus, dass das Problem bezüglich der Hinweise, in der Kommunikation bei WEB.DE bzw. GMX lag. Nach einem kurzen Gespräch, war die Sache dann - zumindest für mich - abgeschlossen. Man hat sich auch mehrmals für das ehrenamtliche Engagement bedankt, was ja in der Regel eher selten vorkommt. Insgesamt bin ich mit dem Ergebnis zufrieden. Die Sicherheitsproblematik wurde beseitgt, ich habe nun direkte Kontaktdaten, falls nochmal Probleme aufgedeckt werden sollten und ein "Danke" konnte ich auch wahrnehmen. Sofern es die Zeit erlaubt, wird man sich aber gewiss nochmal dort umsehen. ;o)

Update V 28.01.2012 - Wohl doch nicht ganz beseitigt

Ich muss die Aussage, dass die Schwachstelle in der Suchfunktion beseitigt wurde, nun doch korrigieren. Nachdem ich nochmal genauer nachgesehen habe, musste ich feststellen, dass trotz der ersten Besserungen und der Wartung von Seiten der Betreiber, weiterhin ein Ausnutzen der Schwachstelle möglich ist. Ich habe den Ansprechpartner bereits per E-Mail über die Sache informiert und warte nun auf erneute Rückmeldung.

Update Nr. Drölfundfünzig vom 04.02.2012 - Erneute Rückmeldung von WEB.DE

Herr Wilhelm - Pressereferent von WEB.DE - hat sich gestern erneut bei mir gemeldet und mitgeteilt, dass nun auch die zweite Schwachstelle beseitigt wurde. Man hat sich erneut für den Hinweis bedankt und mir weiterhin viel Erfolg für das ehrenamtliche Engagement von Sicherheit-Online gewünscht. Eine erneute Nachkontrolle spare ich mir nun. Ich gehe davon aus, dass man die Problematik nun verstanden hat und auch künftig mehr auf sauberen Code achten wird. So hat sich auch in diesem Fall das ehrenamtliche Engagement mal wieder gelohnt.