CDU: Keine Reaktion auf Sicherheitshinweise

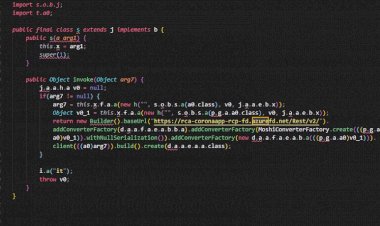

Vor einigen Tagen haben wir die Betreiber der CDU Internetportale auf kritische Schwachstellen hingewiesen, die eine erhebliche Gefahr für die Besucher darstellen können. Ungefilterte Parameter erlauben einem Angreifer das Einschleusen und Ausführen schädlicher Dateien, sowie das Ausspähen und die Infektion des Computers der Besucher. Das Potential der Schwachstellen ist relativ hoch, zumal auch die aktuellen Schutzfunktionen der Webbrowser nicht vor einem Angriff schützen können. Auch Nutzer des Internet Explorer 9 sind vor derartigen Angriffen nicht geschützt. Der XSS-Filter des Webbrowsers erwies sich während der letzten Simulationen, als nutzlos gegenüber den von uns durchgeführten Attacken.

Leider gab es bezüglich unserer Hinweise bisher keinerlei Rückmeldung von Seiten der Betreiber. Die entdeckten Schwachstellen sind noch immer vorhanden und könnten potentiell ausgenutzt werden. Lediglich ein "Bug" wurde während der letzten Tage indirekt beseitigt. Es handelte sich um eine Problemstelle innerhalb eines Unterbereichs der Website (Subdomain), welcher nun offensichtlich nicht mehr vorhanden ist. Andere von uns entdeckte Schwachstellen sind derzeit noch vorhanden und könnten von einem böswilligen Angreifer ausgenutzt werden. Weitere Sicherheitslücken, welche ggf. auch Zugriff auf die Datenbank erlauben sind derzeit nicht bekannt - können aber auch nicht ausgeschlossen werden. Hierzu wäre eine ausführliche Sicherheitsprüfung empfohlen, welche aber aus rechtlicher Sicht nicht ohne Einverständnis der Betreiber durchgeführt werden kann. Von intensiven Tests müssen wir daher - leider - Abstand nehmen.

Video bei YouTube: Klick

Im Video die Demonstration einer Schwachstelle, die von einem Angreifer trotz XSS-Schutzfunktionen des IE 9 durchgeführt werden konnte. Es erscheint zwar ein Hinweis, dass das siteübergreifende Skripting verhindert wurde, dennoch war der Angriff erfolgreich und der Computer hätte - ohne ausreichender Sicherheitssoftware - problemlos infiziert werden können. Wie im Video erkennbar, wurde die schädliche Datei von der Sicherheitssoftware innerhalb der Testumgebung abgefangen.

Wir möchten an dieser Stelle die verantwortlichen Betreiber öffentlich bitten, die Problematik zu beseitigen. Gerade eine Partei, die das Wort "Sicherheit" und den Begriff "Cyberkriminalität" für den Wahlkampf nutzt, sollte sich - man möge es annehmen - doch sehr für die Sicherheit der eigenen Besucher und Wähler interessieren. Bisher hat man hier aber vom "Interesse am Schutz der Bürger" nicht viel gemerkt.

Update 24.08.2011:

Wie wir über das Forum bei gulli erfahren haben, wurden auch in der Vergangenheit schon diverse Schwachstellen bei den Betreibern der CDU Internetportale gemeldet und nie gab es eine Rückmeldung. Nachdem aber der öffentliche Bericht für Aufsehen sorgte, hat man dort wohl den Ernst der Lage begriffen. Wir haben am Montag eine Email erhalten, in der man sich kurz und knapp (nichtmal 20 Wörter) zur Problematik äußert (oder auch nicht). Lediglich ein "Vielen Dank für Ihre Hinweise..." und ein "Gebe dies an unsere EDV bzw. den Shophersteller weiter..." war anscheinend für die CDU ausreichend. Man hat keinerlei Fragen gestellt und so wie es aussieht zwar die eine Schwachstelle beseitigt, welche öffentlich demonstriert wurde, andere Problemstellen aber garnicht lokalisiert. "Schwachstellen" liebe EDV der CDU ist ein Begriff in der Mehrzahl. Aber warum auch wertvolle Zeit mit Sicherheitsprüfungen verschwenden, wenn man doch den IT-Kampf gegen Terroristen führen muss.

Update 05.06.2012:

Bald ist es ein Jahr her und auf den Seiten der CDU tanzen weiterhin lustige Gestalten http://tinyurl.com/SOcduHEY. Wie lange man dort wohl noch brauchen wird, um die Sicherheitsprobleme zu beseitigen? Man ist gespannt...