Sicherheitslücke bei mobile2day.de wird ignoriert

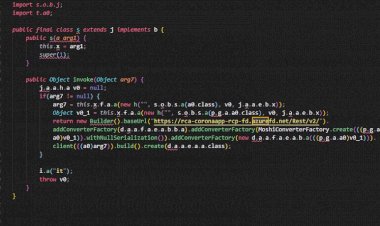

Vor über 2 Wochen haben wir Informationen über eine sehr kritische SQL Injection Sicherheitslücke bei "mobile2day" erhalten. Die Schwachstelle ist als höchst kritisch einzustufen. Über manipulierte Parameter ist ein Eingriff in die Datenbankabfrage möglich, was in diesem Fall zu einem Zugriff in sämtliche Datenbanken auf Administratoren-Ebene führt. Ein Angreifer könnte diese Schwachstelle nutzen, um sensible Informationen aus der Datenbank zu lesen oder gar die Kontrolle über sämtliche Datenbanken erreichen. Die Betreiber haben bisher nicht auf unseren Hinweis bezüglich der Sicherheitslücke reagiert. ...

Der Hinweis auf die Problematik erreichte uns über "gulli" bzw. einen Finder, der seine Erkenntnisse an die Redaktion dort gesandt hatte. Die Redaktion von "gulli" nahm Kontakt mit uns auf und übersandte die Informationen, um eine Prüfung durchzuführen und die Schwachstellen ggf. zu bestätigen. Unsere Überprüfung bestätigte das enorme Risiko der Sicherheitslücke und gab uns Anlass dazu, die Betreiber zu kontaktieren. Leider blieb bisher jegliche Reaktion auf unseren Hinweis aus. Unsere Email wurde nicht beantwortet und die Sicherheitslücke ist weiterhin vorhanden. Es besteht also eine enorme Gefahr für alle Kunden und Nutzer des Anbieters mobile2day.

Bis zur Beseitigung der Sicherheitslücke raten wir berechtigterweise davon ab, die Angebote von mobile2day zu nutzen. Ob die Schwachstelle bereits aktiv ausgenutzt wurde und möglicherweise sensible Daten erspäht werden konnten, ist bisher unbekannt. Auch weitere Sicherheitsprobleme können derzeit nicht ausgeschlossen werden. Wir werden aber an dieser Stelle über weitere Vorgänge und Informationen berichten.

Update 27.09.2011:

Leider haben sich die Betreiber bis zum heutigen Tage nicht bei uns gemeldet. Nachdem wir einen weiteren Hinweis, zusammen mit einer Demonstration der Sicherheitslücke übersandt haben, wurde diese nun offensichtlich doch noch beseitigt. Der anfällige Bereich ist laut unseren Informationen nun nicht mehr zugänglich und wird auf eine andere Seite umgeleitet. Was genau man bei mobile2day nun unternommen hat und wie lange die Sicherheitslücke vorhanden war, ist bisher unklar. Da sich die Betreiber scheinbar überhaupt nicht zu einem Dank oder wenigstens einer Antwort verpflichtet fühlen, können wir leider keinerlei genaue Informationen mitteilen. Einen positiven Eindruck hat mobile2day aber auf jeden Fall nicht hinterlassen.

Update 31.10.2011:

Soeben haben wir den Bericht über einen Leak bei gulli gelesen. Offenbar sind die "AnonyPwnies" nach dem Bericht über die ignorierte Sicherheitslücke selbst auf die Suche gegangen und im Anschluss in das System eingedrungen. Bei dem Hackerangriff wurden unzählige Daten von den Betreibern "gestohlen". Darunter befinden sich laut Angaben der AnonyPwnies, "40GB SQL Backups, 2 GB PHP Scripten, 2 Rootserver Passwörtern, 2 Paypal Accounts und rund 100 GB Android/Windows Mobile/Symbian Apps, sowie, private Daten und Kontoverbindungen von Entwicklern und bekannten Firmen wie Avira, Kaspersky, VITO, Brightpoint, Palm sowie rund 1,2 Mio Kunden aus aller Welt, die irgendwann einmal bei einem Shop von appia.com eingekauft haben...".

So wie es aussieht, war unsere Mühe, die Betreiber zu einem Handeln zu bewegen, um Kundendaten zu schützen, nicht mit einem Erfolg zu verzeichnen. Wir bedauern, dass es zu diesen Übergriffen kommen musste. Unser Ziel war es, die Betreiber zu informieren, damit diese schnellstmöglich handeln und die Lücken beseitigen können. Der Verlauf vom ersten Hinweis bis zum heutigen Tag aber, zeugte mehr von Imkompetenz und Ingoranz, sowie von unprofessioneller Hinhaltetechnik von Seiten der Betreiber bzw. appia.com.

Um in der Sache ein wenig für Aufklärung zu sorgen, möchten wir nun auch weitere Details zu diesem Fall veröffentlichen. Nachdem man - wie bereits im Beitrag berichtet - auf unsere ersten Hinweise nicht reagiert hat, wurde dieser Beitrag verfasst, um öffentlich über die Problematik zu informieren. Der erste Hinweis von uns an Mobile2Day, ging bereits am 07.09.2011, ein weiterer Hinweis am 20.09.2011 raus. Beide Hinweise blieben unbeantwortet. Erst nachdem auch der Chefredakteur von gulli sich eingeklinkt und ebenfalls versucht hat, die Betreiber zu kontaktieren, wir erneut einen Hinweis rausgeschickt hatten, hat man reagiert. So erhielt Sicherheit-Online erst am 27.09.2011 die erste Nachricht von den Betreibern.

In dieser Nachricht wurde behauptet, dass keine Warnmeldung von Sicherheit-Online dort angekommen sei. Man wollte uns die Schuld daran geben, dass diverse "Scans" auf das Portal erfolgten und man behauptete, dass wir mit unserem Beitrag einen 0day Exploit veröffentlicht haben. Die Anschuldigungen waren auf gut deutsch eine Schweinerei, wie man sie hier noch nicht erlebt hatte.

Natürlich haben wir auf die E-Mail reagiert und die Dinge klargestellt. Man bat uns, bis zur Beseitigung der Schwachstellen und Absicherung der Server, den Beitrag bei Sicherheit-Online zu entfernen. Um vor möglichen Übergriffen zu schützen, haben wir dies auch getan und im Anschluss auf eine Rückmeldung gewartet. Am 14.10.2011 wurde unsere Nachricht erneut zugesandt, da bis zu diesem Tag wieder keine Antwort kam. Zudem haben wir darauf hingewiesen, dass der Beitrag - sofern es keine Reaktion mehr geben sollte - wieder online geschalten und ein entsprechendes Update veröffentlicht wird.

Erst auf diese E-Mail hat man dann am 14.10.2011, also am selben Tag, reagiert und eine kurze Antwort geschickt, in der man schrieb, dass die Prüfungen und Korrekturen bei Mobile2Day größtenteils abgeschlossen sind und man noch auf Freigabe des Vorgesetzten wartet. Am darauf folgenden Mittwoch also dem 19.10.2011 - sollte dann spätestens eine unverzügliche Benachrichtigung an uns stattfinden.

Diese Benachrichtigung erfolgte - wie zu erwarten - NICHT. Bis zum heutigen Tag hat sich kein Mensch mehr bei uns gemeldet. Wir gehen also davon aus, dass es lediglich eine Hinhaltetechnik war. Man hat wohl versucht, die öffentliche Berichterstattung zu verhindern. Da nun ja offensichtlich das Deaktivieren des Beitrags keinen Sinn mehr hat, erfolgt an dieser Stelle das Update. Die Verantwortlichen bei appia.com sollten sich für den Vorgang - ernsthaft - schämen. Es wäre ausreichend Zeit gewesen, die Sicherheitslücken zu beseitigen. Uns trifft hier sicherlich keine Schuld, zumal ein Kontaktversuch stattgefunden hat.

Wir möchten an dieser Stelle die "AnonyPwnies" bitten, Abstand davon zu halten, Kundendaten zu veröffentlichen - sofern dies nicht bereits geschehen ist - da die Kunden nichts für die Imkompetenz der Betreiber können. Ihr schadet damit nicht direkt dem Unternehmen, sondern unschuldigen Leuten. Denkt daran, dass eventuell auch eigene Freunde und Bekannte unter den Kunden sein könnten. Es macht keinen Sinn, derartige Daten zu verbreiten.

Nachtrag:

Antwort auf folgenden Beitrag: http://meingottundmeinewelt.de/2011/11/01/der-verantwortungsvolle-umgang-mit-sicherheitslucken/

"Es musste nicht, aber wer Skriptkiddies Dreck in die Hand drückt, darf sich nicht wundern, wenn damit auch geworfen wird."

Fakt ist, dass die Schwachstelle von Dritten zugetragen wurde. Wir hatten die Lücke nicht selbst entdeckt, sondern lediglich versucht, die Betreiber zu kontaktieren und zu einer Beseitigung zu bewegen. Die Sicherheitslücke war demnach bereits im Dritten bekannt. Der Beitrag bei Sicherheit-Online.org wurde veröffentlicht, weil von den Betreibern keinerlei Reaktion festzustellen war. Grundsätzlich werden aber derartige Schwachstellen nicht detailliert veröffentlicht. Wie Sie vielleicht an anderen Beiträgen hier im Blog feststellen können, werden bei derart kritischen Sicherheitslücken erst nach der Beseitigung der Problemstellen, öffentliche Beiträge geschrieben.

"Wenn keine Bestätigung des Empfangs einer E-Mail versendet wurde, ist es nicht möglich, zweifelsfrei festzustellen, ob eine E-Mail empfangen und gar gelesen wurde."

Es liegen sämtliche Sende- bzw. auch Leseberichte vor. Der Empfang der Hinweise wurde von den Verantwortlichen im Nachhinein auch bestätigt. Die Empfänger haben die Hinweise einfach nicht an die Zuständigen weitergeleitet. Man hat die Gefahr schlichtweg einfach ignoriert. Hätte man geantwortet oder zumindest die Schwachstelle beseitigt, dann hätte man mit dem Bericht auch entsprechend gewartet, bis die Gefahr beseitigt ist.

"sicherheit-online.org hat die Schuld, wenn nun Kundendaten verbreitet werden und finanzielle Schäden bei den Kunden eintreten."

Das ist in meinen Augen nicht richtig. Die Schwachstelle war - wie bereits erwähnt - nicht nur uns bekannt und könnte von anderen Personen bereits zuvor ausgenutzt worden sein. Was hätten wir denn Ihrer Meinung nach tun sollen? Warten, bis ein Angriff stattgefunden hat und erst dann eine öffentliche Warnung aussprechen, wenn es bereits zu spät ist? In vielen Fällen, ignoriert man Hinweise zu Sicherheitslücken und reagiert erst dann, wenn öffentlich darüber berichtet wird. Die Öffentlichkeit - insbesondere die Kunden der Unternehmen - haben aber ein Recht darauf zu erfahren, wie sehr sich die Unternehmen für die Sicherheit der Kunden interessieren.

"Mit anderen Worte: Es wurde versucht eine Reaktion zu erzwingen, um nicht zu sagen, zu erpressen."

Nein. Das hat nichts mit Zwang oder Erpressung zu tun. Man hat uns gebeten, den Beitrag vorübergehend zu deaktivieren, solange man weitere Sicherheitslücken nicht ausschließen konnte. Zum Schutz der Kunden und des Betreibers, wurde dies auch getan. Der Kontakt wurde ja hergestellt und es war auch in unserem Sinne, den Betreibern ausreichend Zeit zu geben, die Lücke zu beseitigen. Man hat lange gewartet und keine Antwort mehr erhalten. Nach eigener Nachprüfung war auch die Sicherheitslücke nicht mehr vorhanden, demnach hätte man den Beitrag auch ohne weitere Antwort der Betreiber wieder veröffentlicht.

"Wenn einem eine Lücke und die Schließung dieser wichtig ist, dann greift man auch mal zum Telefon, wenn per E-Mail keine Reaktion zu erhalten ist."

Wenn man hier wegen jeder Schwachstelle, bei der eine Antwort ausbleibt, zum Telefon greifen würde, dann wäre man den ganzen Tag nur noch mit Telefonaten beschäftigt. Das Projekt ist aber nicht kommerziell und die Leute, die Ihre Freizeit für die Sicherheit der Betreiber und Kunden investieren, machen dies unbezahlt und meist auch ohne ein einfaches "Dankeschön". Die Betreiber sollten froh sein, dass es Leute gibt, die sich überhaupt dafür interessieren und sich die Mühe machen, deren Fehler aufzuspüren, Hinweise von Anderen entgegen zu nehmen und bei der Beseitigung der Schwachstellen zu helfen. Hätten wir keine Hinweise geschrieben und auch keinen Beitrag veröffentlicht, dann wäre es nur eine Frage der Zeit gewesen, bis Jemand in das System einsteigt. Wer weiß, ob dies nicht bereits zuvor passiert ist und lediglich unentdeckt blieb. Zudem sollte man bei einem Unternehmen, welches im Internet geschäftlich Tätig ist davon ausgehen, dass der Kontakt per E-Mail kein Problem darstellt. Bestellungen, Kundenfragen usw. kommen schließlich auch per E-Mail beim Kundendienst an und werden dort bearbeitet. Unsere Hinweise wurden aber offensichtlich vom Kundendienst bzw. den Empfängern einfach ignoriert und nicht an die entsprechend Zuständigen weitergeleitet.

Abgesehen davon, haben wir den Betreibern sogar unsere direkte Hilfe, sowie eine kostenlose, ausführliche Sicherheitsprüfung des Internetportals angeboten, um ggf. weitere Schwachstellen ausfindig zu machen und beseitigen zu können. Man wollte dies aber nicht in Anspruch nehmen und hat auch im weiteren Gesprächsverlauf nur mit Wochen Verzögerung geantwortet. Dies zeigt mir persönlich nicht, dass es den Verantwortlichen nahe am Herzen liegt, die Lücken zu beseitigen. Der Beitrag hier bei Sicherheit-Online.org wurde zur Sicherheit auch vorübergehend deaktiviert, als man Kontakt mit uns aufgenommen hat.

Grundsätzlich geben wir den Betreibern immer ausreichend Zeit, um die Schwachstellen zu beseitigen oder zumindest auf die Hinweise zu reagieren. Es ist nicht Sinn der Sache, hier Sicherheitslücken aufzutischen und Angriffe zu provozieren. Die Berichterstattung hier im Portal erfolgt nur, um die Öffentlichkeit über mögliche Gefahren zu informieren und den Betreibern - gerade größeren Unternehmen - zu zeigen, dass auch bei noch so großen IT-Abteilungen Fehler passieren können und es wichtig ist, dass man sich um den eigenen, sowie den Schutz der Kunden kümmern muss. Dazu gehört auch, dass man auf Hinweise von Außen reagiert.

Wenn auf unsere Hinweise reagiert wird, dann wartet man natürlich immer gerne, bis die Problemstellen beseitigt wurden. Man berichtet dann natürlich auch positiv über das Verhalten. Es gibt aber auch oft Fälle, bei denen man schlichtweg einfach fahrlässig handelt und auch mal Monate braucht, um Lücken zu beseitigen oder man es einfach nicht für nötig hält. Ein Beispiel wäre die CDU, welche seit Monaten Schwachstellen im eigenen Portal bzw. Onlineshop ignoriert. Dass man in solchen Fällen negativ berichtet, ist - denke ich mal - nachvollziehbar.

Ich habe dieses Projekt ins Leben gerufen, um mich zusammen mit anderen Helfern, für die Sicherheit der Internetnutzer und Unternehmen einzusetzen. Durch die Hilfe von Sicherheit-Online.org wurden bereits viele Millionen Kunden und User, sowie hunderte Unternehmen, Banken und Regierungen, vor Übergriffen geschützt. In den vergangenen Monaten wurden tausende Sicherheitslücken von uns gemeldet und mit unserer Hilfe beseitigt. Wir haben dafür keinen Cent genommen und unzählige Stunden Freizeit investiert. Da gibt es Dienstleister die jährlich Millionen dafür kassieren, Webportale abzusichern und wir bügeln deren Fehler wieder aus - for free. In manchen Fällen würde man am liebsten auch selbst, direkt nach dem Aufdecken von Schwachstellen, diese in Eigenregie beseitigen, um sofort für Schutz zu sorgen. Das Gesetz macht hier aber leider einen dicken Strich durch die Rechnung. Ich empfinde es daher als beleidigend, wenn man diese gutmütige Tätigkeit herabstuft und uns die Schuld an dem Fehlverhalten der Betreiber gibt.

Mit freundlichen Grüßen

Heiko Frenzel