Psylock geknackt - biometr. Schutz ausgetrickst!

Sicherheit-Online gelang es vor wenigen Tagen, das biometrische Authentifizierungsverfahren "Psylock" - welches vom TÜV SÜD als sehr sicher zertifiziert wurde - mit einfachen Mitteln auszuhebeln bzw. auszutricksen. Man konnte sich erfolgreich in einen geschützten Account einloggen. Bisher galt Psylock als eine der sichersten Methoden, einen internen Bereich vor unrechtmäßigen Zugriffen zu schützen. Von vielen Stellen wurde Psylock bisher als "unknackbar" bezeichnet. ...

Zitat:

Geknackt hat Psylock übrigens noch niemand. Und selbst Keylogging funktioniert nicht. Peter Bauer (Dipl.-Ing. (FH), technischer Leiter des Rechenzentrums der Landshuter Hochschule) erinnert sich: Einmal bekam ich die Meldung, dass bei einem unserer Studenten mitgeschnitten wurde, als er sich auf dem SB-Portal angemeldet hat. Aufgezeichnet wurde der Nutzername, die Stelle Passwort war leer, weil wir eben kein Passwort brauchen. So sind wir vor Keyloggern geschützt. Das ist mein Lieblingsargument, um den Leuten zu zeigen: Wir wissen schon, warum wir das so machen.

Quelle: http://www.cq-pr.de/img/governmentcomputing1003.pdf

Nun, prinzipiell ist Psylock wirklich ein sehr sicheres Verfahren. Doch bekanntlich ist keine Software dieser Welt perfekt und zu 100% sicher. Dies hat sich auch im Fall Psylock bestätigt. Mag sein, dass ein einfacher "Keylogger" - wie Herr Bauer so schön nennt - nicht ausreicht, um das Tipp-Verhalten zu kopieren. Wenn aber ein paar Gegebenheiten zusammen auftreten und man sich als Angreifer ein wenig mit der Materie auseinandersetzt, ist es sehr wohl möglich, den Schutz zu umgehen - das Ganze sogar mit relativ einfachen Mitteln.

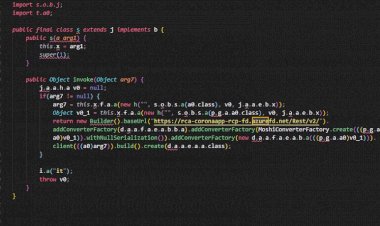

Bei unserem Test wurden verschiedene Methoden überprüft, die im ersten Moment allerdings keinen Erfolg zeigten. Ziel war es, eine Strategie zu entwerfen, wie sich ein entfernter Angreifer, Zugriff auf einen mit Psylock geschützten Account verschaffen kann. Zuerst machte man sich also mit Psylock vertraut, man lernte, wie das System arbeitet und begann, die Arbeitsweise zu analysieren. Schnell wurde klar, dass das "Buddeln im Code" mehr Zeitaufwand als Erfolg bedeuten würde (Zeitaufwand ist hier recht unbeliebt). Man überlegte also weiter und kam zu einer Idee, welche sehr vielversprechend war.

Ein einfacher Keylogger wäre nicht ausreichend, um das Tipp-Verhalten, die Haltedauer der Tasten, den zeitlichen Abstand zwischen den einzelnen Eingaben, mögliche Gewohnheits-Schreibfehler, das gewohnte Anwenden linker und rechter Umschalttasten, sowie die weiteren benötigten Informationen aufzuzeichnen. Allerdings konnte man hier Abhilfe schaffen. Der Schlüssel für den erfolgreichen Erhalt der originalen Benutzereingaben war eine einfache Makro-Funktion, welche bei verschiedenen programmierbaren Tastaturen zu finden ist.

Über diese Makro-Funktion können spezielle Benutzereingaben/Tastenfolgen exakt, mit allen benötigten Informationen abgespeichert werden. Über Schwachstellen im Browser, dem Betriebssystem, einer unsicheren Netzwerkverbindung oder auch durch eine präparierte Email, könnte ein Angreifer gezielt diese Aufzeichnung auslösen und die gespeicherten Informationen abfangen. So gelang es auch anschließend - im Zuge einer (natürlich unschädlichen) Demonstration - das Psylock Authentifizierungsverfahren, mit den Informationen aus dem Makro zu täuschen und sich mit den gewonnenen Daten in den Account einzuloggen.

Natürlich würde sich ein realistischer Angriff im Fall Psylock eher schwierig gestalten, zumal das "Opfer" eine passende Tastatur oder eine ähnlich funktionierende Software besitzen bzw. installiert haben müsste. Allerdings sollte der Test auch nur zeigen und beweisen, dass auch Psylock keine absolut sichere Lösung ist. Es ist definitiv möglich das System zu täuschen.

Anmerkung:

Natürlich war bei diesem Test der rechtmäßige Besitzer des Benutzeraccounts anwesend und konnte sich selbst vom Erfolg der Strategie überzeugen. Erstaunt war man auf jeden Fall auf beiden Seiten.