MEGA Schwachstelle – Phishing und Spam leicht gemacht

Man hat in den letzten Tagen ja schon so Einiges über MEGA gelesen. Das neue Portal von Mr. Dotcom soll der Renner werden und – quasi – als Nachfolger für Megaupload dienen. Kurze Zeit nach der Veröffentlichung wurden bereits XSS-Schwachstellen entdeckt und die Server von MEGA in die Knie gedrückt. Nein, man hat schließlich nicht damit rechnen können, dass sich Unmengen User gleichzeitig in das neue Portal begeben. Egal…

Neben den bereits bekannten Schwachstellen, habe ich heute auch ein nettes Feature in der Registrierung des Portals entdeckt, welches für Spammer und Phisher ein praktisches Werkzeug darstellt. Die Parameter der Registrierung werden nur unzureichend gefiltert und selbst eine „Massenregistrierung“ ist problemlos möglich. Es gibt weder eine Captcha-Abfrage, noch eine IP-Sperre oder Ähnliches. Zumindest ist mir auf meinem Streifzug nichts in der Richtung aufgefallen.

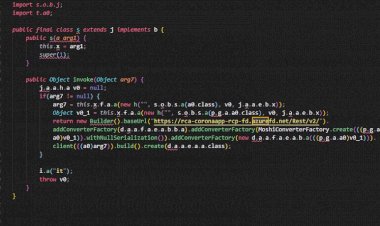

Um die Problematik etwas genauer darstellen zu können, habe ich mir kurz ein paar Minuten Zeit genommen und einen Bot programmiert, der die Schwachstelle im System ausnutzen und dadurch massenweise Spam/Phishing-Mails versenden kann. In folgendem Video demonstriere ich, dass dieser Bot sehr einfach arbeitet. Dabei habe ich die Vorgänge etwas verlangsamt, um das Ganze besser sichtbar zu machen. Der MEGA-Bot kann bei Bedarf mit Empfänger-Listen verwendet werden, was für einem Massenversand natürlich praktisch ist. Im Video nutze ich allerdings nur eine einzelne Adresse bei Spambog, um die Funktionalität unter Beweis zu stellen.

Das Video kann man sich auch direkt bei YouTube (zum Video) oder bei Dailymotion (zum Video) ansehen. Wer sich die E-Mails genauer ansehen möchte, kann dies bei Spambog tun: http://www.spambog.com/ Einloggen kann man sich dort mit dem eMail-Alias: „megabot“ und der Domain „cust.in„. Ein Passwort wird nicht benötigt. Die E-Mails wurden zwischenzeitlich vom Server entfernt. Im zweiten Video (weiter unten im Beitrag) kann man aber genauer erkennen, welches Potential die Problematik mit sich bringt und wie so eine Nachricht aussehen könnte.

Man sieht bei den empfangenen Nachrichten, dass das Übersenden von eigenem Code möglich wäre (ungefilterte Paramteter) und natürlich auch Links in den Nachrichten problemlos möglich sind. Die Länge der Nachricht ist weder begrenzt, noch wird der Inhalt durch das Formular bei MEGA kontrolliert. Es wäre also problemlos möglich, manipulierte Inhalte mit präparierten Links zu Malware oder infizierten Seiten, sowie zu Formularen zu übersenden. Es lässt sich eine Menge Unsinn damit treiben, darum sollte man bei MEGA vielleicht doch nochmal ein wenig am Portal schrauben.

Hinweis: Nein, den Bot gibt es weder zum Download, noch werde ich genauere Anleitungen hierzu verbreiten. Ich möchte mit dem Beitrag lediglich eine Schwachstelle demonstrieren, die durchaus zu Problemen führen könnte.

Update 22.01.2013:

Da einige Blogger über die Angelegenheit berichten und dabei ein paar Kleinigkeiten unpassend formuliert wurden, möchte ich an der Stelle nochmal ein paar Details klarstellen. Es geht hierbei nicht um eine „Sicherheitslücke“ im eigentlichen Sinne, sondern mehr um eine Schwachstelle in der Anwendung. Schwachstelle, weil es eine Funktion im System ist, die eine Schwäche hat – nämlich die Filterung/Abfrage von Eingaben. Das Hauptproblem besteht nicht darin, dass der Massenversand an EINEN Empfänger möglich wird, sondern der Massenversand von Spam- und Phishing-Mails an beliebige Empfänger mit dem Absender „MEGA“ möglich ist. Ein Angreifer könnte dieses „Feature“ nutzen, um zum Beispiel auch gezieltes Phishing bei Benutzern von „MEGA“ zu betreiben. Dabei könnte er als Nachricht eine Aufforderung zur Eingabe von Benutzerdaten übersenden und einen Link einfügen, der zu einem präparierten Formular führt. Da der Absender klar und unverändert als echt erkannt wird, könnten selbst erfahrene User auf das Phishing hereinfallen. Zudem ermöglicht die Schwachstelle natürlich auch eine – quasi – Schnittstelle zum Versand von Spam oder einer Art „Mail-Bombe“ auf gezielte Empfänger und dies dann völlig anonym. Wie bereits im Beitrag erwähnt, wäre es auch möglich, direkt Listen mit Empfängern im Bot zu verwenden und die Nachrichten zu personalisieren. Der Ablauf wurde im Bot – für das Video – bewusst verlangsamt, um die Art und Weise der Problematik besser erkennbar zu machen. Es wäre deutlich schneller möglich, eine Masse von Nachrichten über MEGA zu versenden.

Update 23.01.2013:

Hier noch ein Video, welches den Bot im Umgang mit Empfängerlisten und personalisierten Nachrichten demonstriert. Zur Demonstration wurden 4 unterschiedliche Empfänger mit Namen angesprochen. Durch weitere Inhalte wird der eigentliche Text von MEGA komplett aus dem Sichtfeld genommen, so dass der User möglichst keinen Verdacht schöpft, dass es sich hierbei um Phishing handelt. Natürlich könnte man für den mitgeschickten Link auch eine Domain registrieren, die der von MEGA sehr ähnlich ist. Für die Demonstration reicht aber ein einfacher Shortlink über „goo.gl“.

Sollte ich bei MEGA entsprechende Änderungen feststellen, die das Problem beseitigen, werde ich natürlich ein weiteres Update zur Angelegenheit schreiben. Die Betreiber wurden bereits informiert. Ich gehe davon aus, dass man sich die Sache bei Gelegenheit genauer ansehen wird.