EHI beseitigt SQL Injection Sicherheitslücke

EHI - die Herausgeber des Siegels "EHI geprüfter Online-Shop" - wurden vor 2 Tagen über eine sehr kritische Sicherheitslücke informiert. Wir haben die Sicherheitslücke bei einer Nachprüfung der ehemaligen XSS Schwachstelle entdeckt. Ein Angreifer hätte sich über diese SQL Injection Sicherheitslücke, Zugriff auf die Datenbank des Internetportals verschaffen können. So wäre auch ein Übergriff auf Kundendaten, sowie Informationen über Siegel und natürlich auch Zugriff auf Zugangsdaten zu den Kundenaccounts, möglich gewesen. Ein bösartiger Angriff hätte - mit Blick auf die lange Liste der Shops, die das Siegel nutzen - möglicherweise Auswirkungen auf rund 800 Onlineshops haben können. ...

Da wir ja in der Vergangenheit bereits über ein Sicherheitsproblem bei Shopinfo.net berichtet haben, wurde nach dem Schließen der letzten Schwachstelle die Website auf ggf. verbliebene Problemstellen überprüft. Die damals entdeckten XSS Schwachstellen wurden dabei einer Nachprüfung unterzogen. Zwar wurden die damals genannten Schwachstellen bereits beseitigt, allerdings wurden trotzdem nicht alle unerlaubten Zeichen aus den Parametern der Suchfunktion gefiltert, so dass ein bestimmter Aufruf eine Fehlermeldung produzierte, die uns sehr aufmerksam machte.

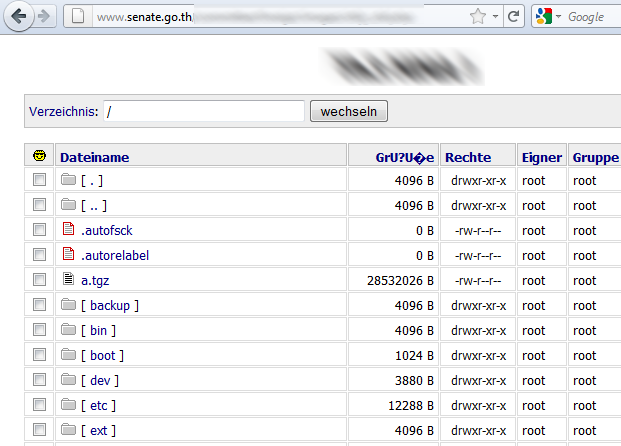

Offenbar wird bei der Suchfunktion eine externe XML-Datei geladen, deren URL sich unter Anderem aus dem Suchbegriff zusammensetzt, um die jeweils passende Datei anzusprechen. Die Datei befindet sich auf der Website euro-label.com, welche ebenfalls zur EHI gehört und offenbar Daten des Unternehmens bzw. des Internetportals zu den jeweiligen Siegeln bereitstellt. Genau in diesem Portal haben wir dann auch die SQL Injection Schwachstelle entdeckt. Die Ausgabe der XML-Datei ließ sich durch bestimmte Parameter verändern. So kann die Anordnung der Inhalte für externe Anwendungen entsprechend der Parameter angepasst werden. Und genau an dieser Stelle wurden die Parameter nicht ausreichend gefiltert, so dass ein Eingriff in die Abfrage bzw. das SQL Statement durchgeführt werden konnte.

Um sicher zu gehen, dass es sich hier nicht um einen Fehlalarm handelt, wurde eine Testreihe durchlaufen, die den möglichen Zugang zur Datenbank bestätigte. Hierbei wurden keine Daten gespeichert, sondern lediglich die Möglichkeit eines Angriffs simuliert und festgestellt, damit wir den Betreibern detaillierte Informationen zukommen lassen konnten.

Wir haben die Betreiber (EHI) wenige Minuten nach der Aufdeckung der Sicherheitslücken, über die Problematik informiert und ausführliche Details übersandt. Man hat sehr schnell reagiert und konnte die Sicherheitslücke in der Zwischenzeit beseitigen. Auch ein "herzlichen Dank für den Hinweis" gab es dieses Mal. Da freut man sich doch gleich. :-)

Und wieder hat sich das ehrenamtliche Engagement und das "offene Auge" gelohnt. Es freut uns besonders, dass in diesem Fall sehr schnell reagiert wurde. In den vergangenen Wochen haben wir viele weitere Sicherheitslücken bei mehreren Hundert Internetportalen aufgedeckt und gemeldet. Bislang konnten so schätzungsweise mehrere Millionen Kundendaten und sensible Informationen geschützt werden. Derartige Erfolge motivieren sehr stark, so dass die unbezahlte Arbeit trotzdem ein positives Gefühl hervorbringen kann.

So...und schon geht es weiter.