LKA lädt herzlich ein – Benutzerinformationen für alle

Da muss man als Datenschützer und „Sicherheitsfreak“ schon irgendwie den Kopf schütteln, wenn Behörden derart leichtsinnig mit Webanalyse-Software umgehen. Gerade bin ich nämlich über eine besonders interessante Website gestolpert, die vom LKA Baden-Württemberg betrieben wird und Informationen über den Einbruchschutz bietet. Aufmerksam wurde ich auf die Seite „K-Einbruch.de„, die – wie ich sehen konnte – offenbar sehr gut besucht wird und im Zusammenhang mit „Polizei-Beratung.de“ steht. Wer bei Sicherheit-Online fleißig liest, wird sich nun an einen früheren Beitrag über die „Polizeiliche Kriminalprävention der Länder und des Bundes“ erinnern, in dem es um höchst kritische Sicherheitslücken ging, die ich innerhalb des Infoportals der Polizei aufgedeckt und gemeldet hatte. Damals hat man die Hinweise angenommen und sehr nett auf meine Hilfe reagiert. Ich hatte den Eindruck, dass man die Sicherheit dort sehr ernst nimmt.

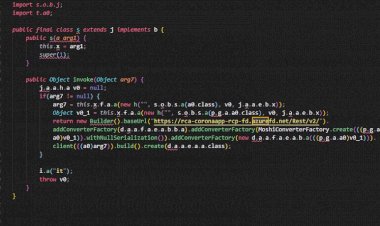

Vorhin musste ich aber schon schmunzeln. Wer auf den jeweiligen Seiten unterwegs ist und dort einen kurzen Blick in den Quellcode wirft wird feststellen, dass die Betreiber eine Webanalyse-Software verwenden, um die Besucherinformationen zu speichern, so dass sie recht einfach ausgewertet werden können. Eine solche Anwendung ist sicherlich sehr praktisch, um das Internetangebot stets zu verbessern, das Interesse der Besucher besser kennenlernen zu können und die Website allgemein zu optimieren. Grundsätzlich spricht nichts gegen den Einsatz von Webanalyse-Systemen. Was ich allerdings überhaupt nicht gerne sehe und auf gar keinen Fall nachvollziehen kann, ist die Veröffentlichung dieser Benutzerdaten in jeglicher Form. Denn auch wenn IP-Adressen verschleiert wurden oder in der Analyse keine Verwendung finden, können die Benutzerdaten sehr wohl eine erhebliche Gefahr für die Besucher darstellen. Nämlich dann, wenn sich ein „pöser pöser Hacker“ mit der Webanalyse befasst und dort gezielt auf die Suche nach interessanten Daten geht. Das LKA Baden-Württemberg war so frei, das Webanalyse-System gleich offen ins Netz zu stellen. Zwar hat man nur einen eingeschränkten Zugriff über den Benutzer „anonymous“, aber selbst das kann ein Problem werden.

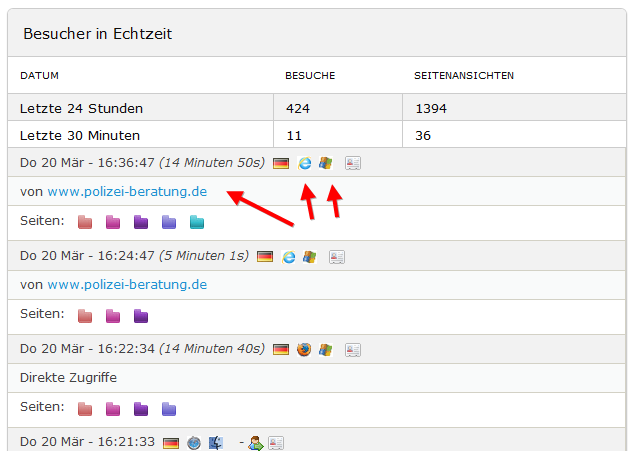

Wie man unter der Adresse „statistik.polizei-beratung.de“ nur unschwer erkennen kann, hat jeder „Hans Wurst“ Zugriff auf die Webanalyse „Piwik“ (die übrigens auch eine Aktualisierung verdient hätte). Man kann sich die Besucherzahlen, die Herkunft der Besucher, verweisende Seiten, technische Informationen des Besuchers und sämtliche Detailinformationen über den einzelnen Besuch ansehen und auf Wunsch auch als Report ausgeben lassen. Zwar werden die IP-Adressen der Besucher nicht veröffentlicht, aber das brauchen wir auch nicht. Im Grunde braucht man als Angreifer nur auf den Richtigen oder die Richtige warten. Was uns reicht, ist ein Referrer, welcher mit sensiblen Parametern übergeben wurde.

Nehmen wir uns einfach die „Besucher in Echtzeit“ innerhalb der Webanalyse. Dort sehen wir eine Liste mit allen Besuchern der letzten Stunden(+) und natürlich auch den Besuchern, die aktuell auf der Website unterwegs sind. Wenn wir nun genau hinsehen, werden wir feststellen, dass in den meisten Fällen eine verweisende Seite mit aufgelistet wird. Dies sagt dem Analysten – oder in dem Fall auch dem Angreifer – von welcher Website der Besucher kommt bzw. wo die aufgerufene Seite verlinkt wurde. Handelt es sich dabei lediglich um ein Blog oder eine Website, die einen informativen Link zu „K-Einbruch.de“ gesetzt hat und der Besucher darüber in das Portal gelangt, dann ist das natürlich ungefährlich. Spannend wird es aber, wenn der Link zur Website in einer E-Mail verschickt wurde, in einem Feed stand oder in anderweitig geschützten Bereichen zu finden war. Denn häufig werden in Webanwendungen die einen Login erfordern, die Informationen zur Session über die URL – also in der Browserzeile – mitgegeben. Zwar sollte man dies in der heutigen Zeit nicht mehr tun, weil es schlichtweg hirnfrei ist, aber es gibt weiterhin viele Portale, die eingeloggte Nutzer anhand ihrer Session-ID in der aufgerufenen URL bzw. den darin befindlichen Parametern erkennen.

Stellen wir uns nun einfach vor, dass ein völlig ahnungsloser und vielleicht noch unerfahrener Internetnutzer sein E-Mail Postfach online durchstöbert und dort eine Nachricht von einem Bekannten liest. Darin befindet sich ein Link zur Website „K-Einbruch.de“. Der Empfänger klickt auf den Link in der E-Mail und wird zur verlinkten Website geschickt. Jetzt kommt die Webanalyse ins Spiel und zeichnet den Referrer – also die verweisende Seite – auf, was in dem Fall das E-Mail Postfach des Besuchers ist. Da der Besucher noch in sein Postfach eingeloggt ist – also eine aktive Session besteht – und in dem Fall (es ist nicht überall so, kommt aber häufig vor) die Informationen über die aktive Session in der verweisenden URL standen, wurden im Prinzip alle wichtigen Informationen für den Angreifer in der Webanalyse-Software gespeichert. Der Angreifer sieht, dass der Benutzer mit Betriebssystem XYZ, mit dem Browser XYZ und der aktiven Session-ID „1234567abcdefg“ beim E-Mail Anbieter XYZ.de angemeldet ist. Was hält ihn also davon ab, sich den Referrer kurz zu notieren und dann den Aufruf des Postfachs zu checken? Selbstverständlich muss es nicht beim E-Mail Postfach bleiben. Stellen wir uns einfach vor, der Benutzer sitzt in der Firma und schickt beim Besuch mal eben die Session-Informationen aus dem Firmennetzwerk – welches von außen zugänglich ist – mit auf die Reise. Eigentlich ein gefundenes Fressen für Hacker. Gerade weil man bei den Besuchern der oben genannten Seiten, eher von unerfahrenen Internetnutzern oder auch älteren Herrschaften ausgehen kann, die es mit der Sicherheit im Internet eh nicht gerade so genau nehmen.

Wer sich mit dem „Neuland“ nicht besonders gut auskennt und gerade aus technischer Sicht eher wenig mit den oben genannten Informationen anfangen kann, wird nun eine komische Gesichtsform auflegen und schmunzelnd vor dem Computer sitzen. Wer aber gerade verstanden hat, wovon ich da schreibe, der wird nun sicherlich mit einem Aufstoß wie „Oh… Was zum… “ an der Kiste sitzen und sich mit ordentlichem Schwung das Fummelwerkzeug auf die Stirn klatschen. Ja, ich muss ehrlich gestehen, dass ich es selbst absolut nicht nachvollziehen kann, wieso man seine Statistiken so offen ins Netz befördert. Welchen Grund das Landeskriminalamt für dieses Vorgehen hat und ob das mit der neuen „Transparenz“ der Behörden zusammenhängt – wer weiß?!

Informationen zum Session Hijacking gibt es übrigens bei Wikipedia oder auch bei Erich Kachel. ;-)

Update 21.03.2014:

Huch, das ging schnell. Gerade wollte ich noch die neuen Statistiken auswerten, aber das war leider nicht mehr möglich. Offenbar ist meine Botschaft zwischenzeitlich auch bei den Verantwortlichen angekommen. Denn wer die Webanalyse nun aufrufen möchte, wird zum Login aufgefordert. :-)